Inicio

> Servicios

de Biblioteca

> Publicaciones

> Biblioteca

- SIID

[Principal] [Relatoría de Eventos]

FORO DE CONSULTA SOBRE DERECHO E INFORMÁTICA

TEMA:

PRESENTE Y FUTURO DE LOS SEGUROS ELECTRÓNICOS

PARA PROTECCIÓN DE SOFTWAREAUTOR:

Ing. Víctor I. Rodríguez

Guadalajara, Jal. Septiembre de 1996FORO NACIONAL DE CONSULTA SOBRE DERECHO E INFORMÁTICA

PRESENTE Y FUTURO DE LOS SEGUROS

ELECTRÓNICOS PARA PROTECCIÓN DE SOFTWAREING. VÍCTOR I. RODRÍGUEZ

SEPTIEMBRE DE 1996UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

AGENDA· Situación actual de las copias ilegales de software

· Beneficios de protección

· Esquemas de protección legal

· Esquemas tecnológicos de protección de software

· Candados electrónicos

· Futuro de la distribución de software

· Futuro de las protecciones de software

· Compañías de protección de software

· Conclusiones

· Sesión de preguntas y respuestasUTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

SITUACIÓN ACTUAL DE LAS COPIAS ILEGALES DE SOFTWARE

· DURANTE 1995, A NIVEL MUNDIAL, EL EQUIVALENTE A 15.2 BILLONES DE DÓLARES FUERON COPIADOS ILEGALMENTE.

· PAÍSES COMO E.U.A., FRANCIA, ALEMANIA E INGLATERRA TIENEN LEYES SEVERAS DE PROTECCIÓN DE DERECHOS DE AUTOR. SIN EMBARGO, ESTOS PAÍSES CONTRIBUYEN CON UN GRAN PORCENTAJE EN LA PIRATERÍA DE SOFTWARE: 39%

· EL PROBLEMA ES AÚN MAYOR EN PAÍSES SIN LEYES DE PROTECCIÓN A DESARROLLADORES DE SOFTWARE.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

SITUACIÓN ACTUAL DE LAS COPIAS ILEGALES DE SOFTWARE

CANADÁ $254 M UK $543 M U.S.A $2.8 B ALEMANIA $1.8 B MÉXICO $300 M FRANCIA $771 M BRASIL $550 M JAPÓN $2.0 B ARGENTINA $208 M TOTAL: $ 15.2 B **Fuente: Software Publishers Association (SPA)

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

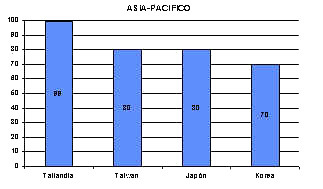

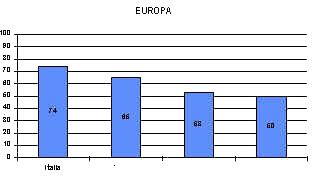

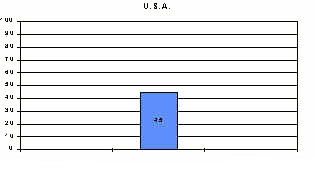

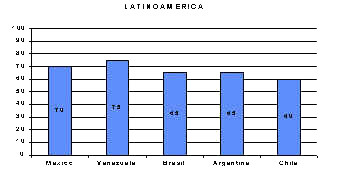

PORCENTAJE DE COPIAS ILEGALESPOR REGIÓN

**Fuente: Business Software Alliance

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

· En un mundo perfecto, no habría necesidad de colocar seguros en los autos, comprar cheques de viajero o proteger el software.

· Las leyes de protección de derechos de autor existen y están en vigor, pero desafortunadamente esto no garantiza nada y la piratería continúa ganando terreno en contra de los desarrolladores.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

· A pesar de los esfuerzos realizados en pro de la defensa de los derechos de autor y de operativos para disminuir los índices de piratería de software, las cifras exponen que México sigue teniendo alta incidencia en copiado y uso ilegal de programas de computación.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

· La alternativa es la protección legal y técnica del software, utilizando el mecanismo de licenciar y proteger los programas como una manera normal de venta y distribución de software, lo cual no necesita ser ofensivo o complicado para el usuario legal.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

· Desarrollar programas implica una gran inversión de tiempo, dinero y esfuerzo, por lo que la protección de software es el único camino para asegurar que el desarrollador sea compensado justamente.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

· Estudios demuestran que el número de computadoras embarcadas anualmente supera en mucho el número de programas vendidos.

· Al igual que cualquier otra industria, esta situación provocaría desinversión en la construcción y mantenimiento de sistemas de cómputo en cualquier país.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

DESARROLLADOR

USUARIO

. Obtiene ingresos acordes a los sistemas instalados. . Uso del programa enforma transparente. . Mantiene un registro y comunicación con los usuarios autorizados. . Acceso y derecho a soporte técnico, manuales, consultas y actualizaciones. UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

DESARROLLADOR

USUARIO

. Puede utilizar soluciones creadas por compañías de datos y programas especializadas en seguridad . Permite realiza rrespaldos ilimitados . Puede licenciar a corporativos más deun programa dentro de su organización. . Delega responsabilidad sobre uso del software UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

DESARROLLADOR USUARIO . Posibilidad de dejar el software en demostración . Ventaja tecnológica asegurada en

software estratégico. Posibilidad de rentar software con gran seguridad . Justificación mayor en adquisición y

capacitación a sus usuarios.UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

BENEFICIOS DE PROTECCIÓN

DESARROLLADOR

USUARIO

. Proporcionamanuales, soporte y entrenamiento a usuarios autorizados conservando la reputación delsistema . Opción de cambiar su equipo por nuevas tecnologías UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

ESQUEMAS DE PROTECCIÓN LEGAL

· Registro de derechos de autor en la Oficina de Patentes y Marcas

· Registro de marca comercial en la Secretaría de Relaciones Exteriores y Secretaría de Comercio y Fomento Industrial

· Certificación ante la Norma Oficial Mexicana NOM y la ISO9000

· Asociaciones de Cámaras ANIPCO, AMAI, IEEEUTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

ESQUEMAS TECNOLÓGICOS DE PROTECCIÓN DE SOFTWARE

· Protecciones de software

- Clave de acceso· Protecciones físicas

- Disco llave

- CD-ROM

- Hardware-locks

- Tarjetas PROM· Protecciones mixtas

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIÓN DE SOFTWARE

CLAVE DE ACCESO· Posiblemente es la forma más antigua y la más fácil de realizar. Se emplea también en programas de dominio público "shareware" para, después del registro, enviar la clave y obtener la versión completa del programa.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

DISCO LLAVE· Utilizado como diskette de arranque. Contiene algunos sectores modificados por medios magnéticos o por rayo láser.

· Altamente seguros al inicio, pero son molestos para el usuario y tienen un promedio de vida de 1 año.

· Se utilizaban sólo de arranque y una misma empresa podía, con un solo diskette, utilizar el sistema en varias computadoras.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CD-ROM· Tiene la posibilidad de almacenar 400 veces la capacidad de un diskette de 3.5", a menos de la mitad del costo. Facilita la distribución y documentación de programas. Los usuarios pueden "probar" los programas que les interesen. Para comprarlos, simplemente se marca un número 800, proporcionan su número de tarjeta de crédito y reciben un código, que inmediatamente desbloquea el programa y lo deja completamente disponible.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Hardware-locks, dongles, interfases, centinelas

· El candado electrónico es un conector de tamaño menor a una cajetilla de cigarros que se coloca en el puerto paralelo o serie y que contiene una clave que protege a los programas de alguna ejecución no autorizada.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Este esquema de protección trabaja en combinación de hardware y software y ofrece el más alto grado de seguridad que existe en el mercado a la fecha.

· El dispositivo, en combinación con software, protege a los programas contra copias ilegales y permite al usuario legal una mayor comodidad en la ejecución de su programa, sin afectar el funcionamiento de el puerto de impresora donde se conectó.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Con este esquema de seguridad, el desarrollador tiene la certeza del 100% que tendrá una venta por cada computadora en la que se ejecute su programa, ya que el dispositivo necesita estar conectado en todo momento en el que el sistema esté funcionando y no sólo al arranque del mismo.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Para lograr lo anterior, se recomienda que los llamados para interrogar la presencia del dispositivo sean tan frecuentes como lo decida el desarrollador. Por ejemplo:

- Antes de grabar una transacción

- Al cambiar de opción de menú

- Al leer cada registro a procesar

- Antes de imprimir.UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

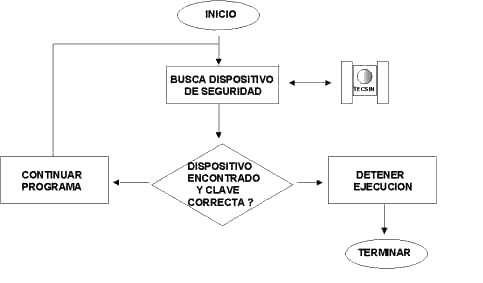

CANDADOS ELECTRÓNICOS· Funcionamiento

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Candado con un solo código:

- Muy fácil de implementar y de usar, ya que viene grabado de fábrica con un código único por paquete y desarrollador.

- Se interroga una clave específica dada por el fabricante del candado.

- Al cambiar la versión del programa, hay que cambiar la protección.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Candados programables con memoria:

- Facilidad de reprogramar hasta 63 claves de seguridad en el momento en que lo desee el desarrollador, incluso en campo.

- Facilidad de cambiar de versiones del software reprogramando el candado.

- Posibilidad de asignar número único de serie por instalación y de guardar pociones del código del programa dentro del dispositivo.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

PROTECCIONES FÍSICAS

CANDADOS ELECTRÓNICOS· Candados para redes:

- Con un solo candado por red, las estaciones verifican el permiso para funcionar.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LA DISTRIBUCIÓN DE SOFTWARE

· Las tendencias masivas de distribución de software son:

- CD-ROM

- Radio Software

- Códigos de barras tridimensionales de alta densidad en revistas

- InternetUTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LA DISTRIBUCIÓN DE SOFTWARE

· PASO 1

El usuario o cliente recolecta el software en modo desprotegido para probarlo o evaluarlo, utilizando cualquiera de los 4 métodos anteriores: vía correo directo, radio-modem, revistas, archivos promocionales, etc.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LA DISTRIBUCIÓN DE SOFTWARE

· PASO 2

Selecciona el software y con cargo a una tarjeta bancaria, solicita clave de activación vía telefónica o vía Internet.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LA DISTRIBUCIÓN DE SOFTWARE

· PASO 3

El desarrollador proporciona clave única de acceso para desbloquear el modo real y dejar de ser demostración.

El usuario se registra automáticamente, y nunca tuvo que esperar por un paquete o envío.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LAS PROTECCIONES DE SOFTWARE

· Con la distribución masiva y electrónica de software y el tiempo de respuesta inmediata que espera el usuario, se dificultaría enviar un candado electrónico, por lo que las tendencias actuales son:

- Mecanismo de seguridad de software integrado de fábrica en todas las computadoras del futuro y posibilidad de activarlo remotamente (decodificador integrado)

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FUTURO DE LAS PROTECCIONES DE SOFTWARE

- Actualmente se utiliza una versión muy avanzada de protección de software llamada "fingerprint" que consiste en una especie de virus benigno que se distribuye electrónicamente por CD-ROM o Internet y que genera una huella digital única y un código de activación único por máquina (KENONIC CONTROLS).

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

COMPAÑÍAS DE PROTECCIÓN DE SOFTWARE

COMPAÑÍA

PROTECCIÓN PAÍS RAINBOW TECHOLOGIES

Ca.Sentinel

Irvine,Hardware USA · SOFTWARE SECURITY

Stanford, CT

ActivatorHardware USA · GLENCO ENGINEERING

Buffalo Grove, IL

HardlockHardware USA UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

COMPAÑÍAS DE PROTECCIÓN DE SOFTWARE

COMPAÑÍA PROTECCIÓN PAÍS · AZ-TECH SOFTWARE

Richmond, MO

EverlockSoftware USA · KENONIC CONTROLS

Calgary, Alberta

CrypkeySoftware CAN · TECSIN COMPUTACIÓN

Guadalajara, Jal.

Interfases programablesHardware

SoftwareMEX UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

CONCLUSIONES

· Registro legal y administrativo de la propiedad intelectual y nombre comercial.

· Reconocimiento gubernamental de los derechos de autor para el desarrollo de software y un marco jurídico-legal similar al existente con nuestros socios comerciales.

· Comisión de seguimiento y agrupación de esfuerzos de las diferentes instancias interesadas en la industria de software mexicana, como COPARMEX, Cámara de Comercio, ANIPCO

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

CONCLUSIONES

· Reconocimiento del derecho que tenga el desarrollador de proteger su propiedad intelectual.

· Elección del esquema de protección más acorde al tipo de programa, costo, mercado, soporte, etc.

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FORO NACIONAL DE CONSULTA SOBRE DERECHO E INFORMÁTICA

SESIÓN DE PREGUNTAS Y RESPUESTAS

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FORO NACIONAL DE CONSULTA SOBRE DERECHO E INFORMÁTICA

¡ GRACIAS POR SU TIEMPO !

Ing. Víctor I. Rodríguez

TECSIN COMPUTACIÓN

UTILIZANDO TECNOLOGÍA Y RECURSOS LEGALES EN LA PROTECCIÓN DEL SOFTWARE

FORO DE CONSULTA SOBRE DERECHO E INFORMÁTICA

TEMA:

INTERFACE DE PROTECCIÓN PARA PROGRAMAS DE COMPUTACIÓN

(Complemento del tema: Presente y futuro de los seguros

electrónicos para protección del software)AUTOR:

Ing. Victor Rodríguez Medina

Guadalajara, Jal. Septiembre de 1996INTERFACE DE PROTECCIÓN PARA PROGRAMAS DE COMPUTACIÓN

Por medio de la Interface de Protección Física de Software, Tecsin Computación persigue auxiliar a las empresas o personas desarrolladoras de software para evitar las fugas de ventas, ocasionadas por las copias ilegales conocidas como piratas, dando así una opción para que los programas existentes en el mercado sean los que esté demande en forma exclusivamente original, dando a los desarrolladores de paquetes la remuneración merecida por el esfuerzo que su trabajo requiere.

La interface de protección consiste en un dispositivo electrónico del tamaño aproximado a la mitad de una cajetilla de cigarros, con conectores en los extremos para permitir su instalación en el puerto paralelo por un lado y el cable de la impresora por el otro extremo.

Este sistema, además de proteger contra copias ilegales, ofrece al usuario oficial una mayor comodidad en la ejecución de programas y libertad de respaldos.

El fabricante de software solo tiene que incluir en su programa una rutina proporcionada con la interface, que verifique la instalación de la protección y puede hacerlo cuantas veces quiera en diferentes puntos del programa.

Existen cuatro versiones de la interface, dos para monousuarios y dos para redes. La versión programable tiene la flexibilidad de ser grabada por el propio diseñador y regrabar cuantas veces desee al cambiar de release.

·Tecsin Computación es una Empresa tapatía formada por Ingenieros mexicanos que buscan competir por medio de la calidad con las Empresas extranjeras que producen artículos similares, con mejor servicio y precio.

INFORMACIÓN GENERAL DE LA INTERFACE DE PROTECCION "TECSIN"

La interface de protección consiste en un dispositivo electrónico tipo conector con doble entrada de un tamaño aproximado menor a una cajetilla de cigarros, que se instala en el puerto paralelo (conector de impresora) de cualquier microcomputadora tipo PC/XT/AT/PS o compatible, sin obstruir el funcionamiento de la impresora.

El objetivo de la interface es PROTEGER los programas y paquetes de aplicación, contra copias ilegales (piratas) y PERMITIR al usuario oficial, una MAYOR COMODIDAD en la ejecución de su programa, que la ofrecida por la protección vía disco llave o nombre de compañía. Existe una gran seguridad para el fabricante de software de que NO se pueda ejecutar el programa sin instalación de protección.

El funcionamiento conceptual de la protección es muy simple:

1) Instalar la interface de protección en el puerto paralelo del equipo donde se desea correr el sistema protegido. Conectar enseguida el cable de la impresora ( no es requisito tener la impresora conectada ).

2) Se instala el sistema protegido y podra ser ejecutado desde diskette, disco duro o red.

3) En el momento que el diseñador del programa desee, podrá mediante una rutina especial, verificar la presencia de la interface de protección y podrá terminar el programa en caso de no estar presente.

El fabricante de software, solo tiene que incluir en su programa el llamado a la rutina, que verifica la instalación de la interface y puede hacerlo cuantas veces quiera en diferentes puntos del programa.

Existen dos tipos principales de interfaces. TECSIN-S, basadas en un Algoritmo Lógico, el cual es un solo código grabado por hardware al momento de fabricarse.

TECSIN-P o programable, tiene una gran flexibilidad al permitirse grabar por el propio diseñador de software y regrabar cuantas veces desee. Esto significa protección de la inversión, ya que a medida que cambie versiones de sus programas, puede actualizar la misma interface, a los usuarios que adquieran la versión nueva.

VENTAJAS:

A) La combinación de Hardware y software hace más difícil el intento casual o profesional de copia no autorizada (pirata).

B) El usuario final, en ningún momento nota que el programa esta llamando a la interface de protección, debido a la velocidad de respuesta de milisegundos por llamado.

C) Se sigue utilizando el puerto paralelo, sin bloquear el funcionamiento de la impresora.

D) El 99% de todas las micropuntadoras actuales tipo PC, tienen puerto paralelo, lo cual asegura el funcionamiento de este esquema de protección.

E) Es opcional la presencia de impresora, la interface de protección puede funcionar con o sin impresora.

F) Es un diseño 100% MEXICANO, lo cual asegura que no servirían los dispositivos desprotegedores internacionales en caso que los hubiera.

G) Esta construido con circuitos no comerciales, importados y difíciles de conseguir en el mercado nacional.

H) Con este esquema de protección, en compañías con varias máquinas, se puede asegurar la adquisición de paquetes por máquina y evitar, el uso múltiple de un solo paquete.

I) Es transparente la presencia de la interface de protección para los programas no protegidos que usen la impresora.J) Se tiene mas comodidad que insertar disco llave, cada vez que necesite arrancar un programa bajo este esquema.

K) La protección se instala por el propio usuario final, con sencillas instrucciones y sin ningún tipo de conocimiento o herramienta especial, permitiendo la venta masiva e incluso por correo.

L) Funciona en la mayoría de las microcomputadoras bajo ambiente DOS Y MS-DOS tipo de PC/XT/AT/PS probando en equipos desde 4.7 a 50 MHZ. Procesadores 8088, 8086, 80286, 80386sx, 80386, 80486.

M) Tiene seguridad para no dañar, ni la impresora, ni el puerto de la microcomputadora y GARANTIA de 1 año.

N) Es mas fácil para el fabricante de software el control de los paquetes multiempresas.

OTROS:

A) Necesita un CABLE de impresora con la mayoría de las lineas de señal, tierras físicas y lógicas, para que funcione correctamente la IMPRESORA. Cumpliendo el estándar EPSON-CENTRONICS es suficiente.

SOLUCION: Corregir el CABLE o dar uno a cambio.

B) No se pueden concatenar varias interfaces de protección en el mismo puerto de impresora.

SOLUCION: Instalar una a la vez, para el caso versión sencilla o adquirir la versión programable, la cual permite proteger con un solo dispositivo hasta 63 paquetes.

C) En algunas microcomputadoras que emulan DOS no funciona.

COMENTARIOS: Es un porcentaje mínimo (ATT, B-25, Cromemco, etc.)

D) Algunas micropuntadoras no tiene conector estándar de impresora.

SOLUCION: Existe un cable de adaptación como la TANDY 1000. Instalar una tarjeta paralelo como ADDON del equipo.

E) El costo de la protección es mayor que un disco llave.

COMENTARIOS: El nivel de seguridad es mayor y compensa el costo adicional, sin embargo el propio fabricante de software decide el nivel de seguridad que necesita.

INTERFACES DE PROTECCION TECSIN

TECSIN-S

Tecsin-S es una llave de protección basada en un Algoritmo, el cual es único por desarrollador y es implementado de fábrica.

TECSIN-P

Tecsin-P es una llave de protección que contiene 128 Bytes de memoria (64 palabras), de estos 126 Bytes (63 palabras), pueden ser programados por el Desarrollador de Software.

TECSIN-P+

Tecsin-P+ es una llave de protección con las ventajas de la llave (Tecsin-P) y además la característica de poder ser grabada en campo ya que ésta no requiere de un módulo de programación como la anterior, no siendo necesario su grabado en su destino o con el desarrollador, entre otras más cualidades.

TECSIN-SP

Tecsin-SP es una llave de protección que combina las características de Algoritmos y Memoria para un mayor nivel de seguridad.

TECSIN-R

Tecsin-R es una llave de protección con las características de la TECSIN-p+ y la ventaja de correr en ambiente multiusuario compatible con Novell y Netbios, no siendo necesario colocar una llave por terminal donde se corra el sistema protegido.

INSTRUCTIVO DE LA INTERFACE PROGRAMABLE PARA EL LENGUAJE

"TURBO PASCAL" NANTUCKETVersiones:

Turbo Pascal ver. 6.0 / Turbo Pascal for Windows y posteriores.

DESCRIPCION:

El nombre de la función es "Pege ( DIR )", la cual tiene que ser mencionada en el fuente del programa principal e incluida externamente el proceso de compilación mediante el UNIT externo UTECSIN.TPU.

La función requiere del parámetro de entrada :

posición a leer de 1 - 63.Al retorno, la función regresa dos valores numéricos enteros:

1: Contenido de la posición leída 1 - 65,534 o "0" si error.

2: Bandera o status de error.La función puede ser llamada desde cualquier parte del programa y cuantas veces se desee, en cada llamado se verifica que la protección continúe instalada, sin embargo cada llamado toma aproximadamente 10 miliseg. Por lo que se recomienda no abusar, para evitar degradamientos de velocidad en la operación normal del programa. Un número razonable es de 20 llamados por hora de operación del programa.

Los valores posibles de retorno de la función son:

1) Contenido: rango 1 - 65534

(caso de error regresa un "0")2) Bandera:

error código 1 : Parámetro erróneo

error código 2 : No se encuentra protección en algún puerto paralelo

error código 3 : Lectura errónea por pérdida de sincronía

error código 4 : Código único del desarrollador no coincide con el grabado

error código 5 : Contenido erróneo o fuera de rango

sin error código 0: Todo bienLa función esta desarrollada en Assembler de Microsoft versión 5.0, incluyéndose en el archivo objeto mencionado.

Es responsabilidad del programa llamador, decidir que acción tomar en caso de códigos de error, algunas ideas son:

a) Enviar un mensaje a la pantalla, al detectar un error y dar un máximo de oportunidades para avisar al usuario que instale la interface.

b) Enviar un mensaje de intento de violación y cancelar el programa.c) Combinar el código de la interface con códigos de acceso para utilizar el programa:

d) Disfrazar el resultado de la función, utilizando la bandera y contenido en un algoritmo o fórmula en donde intervenga el valor regresado. Además preguntar por el resultado de la fórmula en un lugar alejado y diferente del llamado. Esto dificulta el rastreo por debug o algún dessensamblador.

e) Llamar varias veces la función, sin seguir ninguna lógica, con el objeto de evitar que utilicen la interface como llave de arranque y después se la puedan quitar para arrancar otra máquina.

Ejemplo de llamado:Programa TECSIN;

uses

0) utecsin;

var

DIR: integer

1) A,AF,AC,VAL: longint;

BEGIN

WRITELN ('DEME DIRECCION A LEER 1-63') ;

2) READLN (DIR),

WRITELN ('DEME VALOR ESPERADO 1-65534');

READLN

3) A := PEGE (DIR) ;

4) AF := TRUNC( A / 65536)

4) AC := A - (AF*65536)

WRITELN ('RESULTADO', A);

WRITELN ('FLAG = ' AF, 'CONTENIDO = ' , AC );

5) IF (AC = VAL ) AND ( AC <> 0 ) THEN

6) WRITELN (`SI ESTA INTERFACE Y CONTENIDO BUSCADO ´)

ELSE

7) WRITELN (`NO ESTA INTERFACE Y CONTENIDO BUSCADO ´)

END[Inicio]

Secretaría General

Secretaría de Servicios Parlamentarios

Dirección General de Bibliotecas

Aviso

Legal

© Febrero 2005

Servicios

de Biblioteca